Всем привет! Совсем недавно, интернет взволновало событие, от которого пострадали компьютеры многих компаний и частных пользователей. Всему виной появившийся вирус Wanna Cry, который за короткое время молниеносно проник и заразил огромное количество компьютеров в разных странах мира. На данный момент распространение вируса снизилось, но не остановилось полностью. Из-за этого, пользователи периодически попадаются в его ловушку и не знают, что делать, так как не все антивирусные программы способны его обезвредить. По предварительным данным, атаке подверглись более 200 тысяч компьютеров по всему миру. Вирус Wanna Cry по праву можно считать самой серьезной угрозой текущего года, и возможно ваш компьютер будет следующим на его пути. Поэтому, давайте подробно рассмотрим, как данный вредоносный код распространяется и каким образом можно с ним бороться.

«Вона край», так еще называют Российские пользователи данный вирус, относится к виду вредоносного ПО, которое поселяется на компьютере как троян и начинает вымогать деньги у пользователя ПК. Принцип его работы такой: на рабочем столе компьютера появляется баннер, который блокирует всю работу пользователя и предлагает ему отправить платное СМС сообщение, чтобы убрать блокировку. Если пользователь откажется платить деньги, информация на компьютере будет зашифрована без возможности восстановления. Как правило, если не предпринять никаких действий, можно попрощаться со всей информацией, хранящейся на жестком диске.

По сути, вирус Wanna Cry можно отнести к группе вирусов, блокеров-вымогателей, которые периодически треплют нервы многим юзерам.

Как работает новый вредитель?

Попадая на компьютер, вона край быстро шифрует информацию, находящуюся на жестком диске.

После этого, на рабочем столе появляется специальное сообщение, в котором пользователю предлагается заплатить 300 американских долларов, за то, чтобы программа расшифровала файлы. Если пользователь будет долго думать, и деньги не поступят на специальный электронный кошелек Bitcoin, то сумма выкупа удвоится и придется выложить уже 600 долларов, что на наши деньги около 34000 тысяч рублей, приличная сумма, неправда ли?

По прошествии семи дней, если пользователь не отправит вознаграждение для расшифровки файлов, эти файлы будут удалены вымогателем без возможности восстановления.

Вирус Wanna Cry умеет работать практически со всеми современными типами файлов. Вот малый список расширений, которые находятся в зоне риска: .xlsx, .xls, .docx, .doc, .mp4, .mkv, .mp3, .wav, .swf, .mpeg, .avi, .mov, .mp4, .3gp, .mkv, .flv, .wma, .mid, .djvu, .png, .jpg, .jpeg, .iso, .zip, .rar.

Как видите, в этом небольшом списке, есть все популярные файлы, которые способен зашифровать вирус.

Кто же создатель вируса Wanna Cry?

По информации агентства национальной безопасности Соединенных Штатов Америки ранее был обнаружен программный код под названием «Eternal Blue», правда информация о данном коде была скрыта, для использования в личных интересах. Уже в апреле текущего года, сообщество хакеров обнародовало информацию о данном эксплойте.

По информации агентства национальной безопасности Соединенных Штатов Америки ранее был обнаружен программный код под названием «Eternal Blue», правда информация о данном коде была скрыта, для использования в личных интересах. Уже в апреле текущего года, сообщество хакеров обнародовало информацию о данном эксплойте.

Скорее всего, создатель вона край использовал данный код для написания очень эффективного вируса. На данный момент, еще не установлено, кто является главным автором вымогателя.

Как распространяется и попадает на компьютер вирус Wanna Cry?

Если вы еще не попались в ловушку вируса Wanna Cry, то будьте внимательны. Распространяется он, чаще всего, посредством электронных писем с вложениями.

Представим такую ситуацию! Вам приходит электронное сообщение, возможно, даже от известного вам пользователя, которое содержит аудиозапись, видео клип либо фото, открыв письмо пользователь с радостью кликает по вложению, не замечая тот факт, что файл имеет расширение exe. То есть по сути, юзер сам запускает установку программы, в следствии чего происходит инфицирование файлов компьютера и при помощи вредоносного кода происходит загрузка вируса, который шифрует данные.

Обратите внимание! Заразить компьютер блокером «вона край» вы можете и при скачивании файлов с торрент-трекеров или же получив личное сообщение в социальных сетях или мессенджерах.

Как обезопасить компьютер от вируса Wanna Cry?

Наверное, в вашей голове возник резонный вопрос: «Как защититься от вируса Wanna Cry?»

Здесь я вам могу предложить несколько основных способов:

- Так как разработчики Майкрософт всерьез взволновались от действий вируса, то незамедлительно выпустили обновление для всех версий операционной системы Windows. Поэтому, чтобы обезопасить свой ПК от данного вредителя, необходимо в срочном порядке скачать и установить заплатку системы безопасности;

- Внимательно следите за тем, какие письма вам приходят на email. Если вам пришло письмо с вложением, даже от знакомого вам адресата, то обратите внимание на расширение файла. Ни при каких обстоятельствах, не открывайте скаченные файлы с расширением вида: .exe; .vbs; .scr . Так же расширение может быть замаскировано и иметь такой вид: avi.exe; doc.scr ;

- Чтобы не попасться в лапы вируса, в настройках операционной системы включите показ расширений файлов. Это позволит вам видеть, какой тип файлов вы пытаетесь запустить. Так же будет хорошо видно, тип замаскированных файлов;

- Установка, даже самого л скорее всего не спасет ситуацию, так как вирус использует уязвимости операционной системы для доступа к файлам. Поэтому, первым делом, установите все обновления для Windows, а уже после ставьте ;

- Если есть возможность, перенесите все важные данные на внешний жесткий диск. Это обезопасит вас от потери информации;

- Если фортуна повернулась к вам пятой точкой, и вы попали под действие вируса Wanna Cry, то для того, чтобы от него избавиться переустановите операционную систему;

- Держите вирусные базы ваших установленных антивирусов в актуальном состоянии;

- Рекомендую скачать и установить бесплатную утилиту Kaspersky Anti-Ransom ware. Данная утилита позволяет в режиме реального времени, защитить компьютер от различных блокеров-вымогателей.

Патч Windows от Wanna Cry, чтобы компьютер не болел.

Если на ваш компьютер установлена операционная система:

- Windows XP;

- Windows 8;

- Windows Server 2003;

- Windows Embedded

Установите данный патч, скачать вы его можете по ссылке на официальном сайте Майкрософт.

Для всех остальных версий операционной системы Windows, достаточно будет установить все доступные обновления. Как раз с этими обновлениями вы закроете дыры в системе безопасности Windows.

Удаляем вирус Wanna Cry.

Для того, чтобы удалить вымогатель «вона край», попробуйте воспользоваться одной из самых лучших утилит удаления вредоносных программ.

Обратите внимание! После работы антивирусной программы, зашифрованные файлы не будут дешифрованы. И скорее всего вам придется их удалить.

Есть ли возможность самостоятельно расшифровать файлы после Wanna Cry.

Как правило, блокеры-вымогатели, к которым относится наш «вона край» шифруют файлы с применением ключей 128 и 256 бит. При этом, ключ для каждого компьютера уникален и не повторяется нигде. Поэтому, если попытаться расшифровать такие данные в домашних условиях, то вам понадобится не одна сотня лет.

На данный момент, в природе не существует ни одного дешифратора Wanna Cry. Следовательно, ни один пользователь не сможет расшифровать файлы после работы вируса. Поэтому, если вы еще не стали его жертвой, рекомендую позаботиться о безопасности своего компьютера, если же вам не повезло, то есть несколько вариантов решения проблемы:

- Заплатить выкуп. Здесь вы отдаете деньги на свой страх и риск. Так как вам никто не гарантирует, что после того как вы отправите деньги, программа сможет обратно расшифровать все файлы;

- Если вирус не обошел стороной ваш компьютер, то можно просто отключить жесткий диск и положить его на дальнюю полку до лучших времен, когда появится дешифратор. На данный момент, его не существует, но вероятнее всего, он появится в скором будущем. Хочу вам сказать по секрету, что дешифраторы разрабатывает Лаборатория Касперского и выкладывает на сайт No Ramsom;

- Для пользователей лицензионного антивируса Касперского, существует возможность подать заявку на расшифровку файлов, которые зашифровал вирус Wanna Cry;

- Если на жестком диске ПК нет ничего важного, то смело его форматируйте и устанавливайте чистую операционную систему;

Вирус Wanna Cry в России.

Представляю график, на котором отлично видно, что самое большое количество компьютеров попало под действие вируса на территории Российской Федерации.

Вероятнее всего, это произошло от того, что российские пользователи не особо любят покупать лицензионное ПО и чаще всего используют пиратские копии операционной системы Windows. Из-за этого, система не обновляется, и остается очень уязвимой для вирусов.

Не обошел стороной такие компьютеры и вирус Wanna Cry. Рекомендую устанавливать лицензионную версию операционной системы, а также не выключать автоматическое обновление.

Кстати, не только компьютеры частных пользователей пострадали от блокера «вона край», но и государственные организации такие как: МВД, МЧС, Центробанк, а также крупные частные компании такие как: оператор сотовой связи «Мегафон», «Сбербанк России» и «РЖД».

Как я уже говорил выше, от проникновения вируса, можно было уберечься. Так еще в марте текущего года, компания Майкрософт выпустила обновления системы безопасности Windows. Правда не все пользователи его установили, из-за чего и попали в ловушку.

Если вы используете старую версию операционной системы, то непременно скачайте и установите патч, о котором я вам писал в пункте выше.

Подведем итоги.

В сегодняшней статье мы с вами поговорили о новом вирусе Wanna Cry. Я постарался максимально подробно рассказать, что из себя представляет данный вредитель и как можно от него уберечься. Так же теперь вы знаете где можно скачать патч, который закроет дыры в системе безопасности Windows.

- Пришел Май, Познакомьтесь с WannaCry.

- Wanna название вируса шифровальщика который начал свою деятельность скажем так 12 мая 2017 года заразив в 90 странах компьютеры пользователей и компаний. Microsoft официально выпустила патчи для старых операционных систем которые более не поддерживаются и являются устаревшими. Полный список и все ссылки приведу в конце статьи.

- Как и все вирусы шифровальщики в процессе шифрования трудно заметить если вы случайно сами не увидели что файлы меняются и становятся с другим расширением. К примеру с этим вирусом зашифрованные файлы будут выглядеть так: название файла.png.WNCRY

- Ниже предоставлена карта заражения вирусом стран в первые часы заражения и распространения,карта от компании Sumantec.

- Далее как проявляет вирус после того как зашифровал файлы, пользователю будет показано сообщение и можно выбрать подходящий язык. Которое сообщает что ваши файлы заражены и перейдите к действиям об оплате скажем так.

- Второе окно показывает сколько и как вы должны заплатить, перевести 300 биткойнов. А так же таймер для обратного отсчета.

- Фон рабочего стола и другие фоновые картинки показывают сообщение:

- Зашифрованные файлы имеют двойное расширение, например: название файла.doc.WNCRY. Ниже представленно как это выглядит:

- Также в каждой папке есть исполняемый файл @ для дешифровки после выкупа(возможно но врятли), а также текстовый документ @ в котором есть что почитать пользователю(тоже возможно но врятли).

- Хочу заметить что среди расширений которые шифрует WannaCry нет расширения 1С которое используется в России.

- Так же прошу обратить внимание на самое главное в востановлении ваших файлов после заражения. Возможно если у вас включена защита системы а именно теневое копирование тома и работает uac система контроля учетных записей а она работает скорей всего если вы не отключали. То вирус предложит отключить защиту системы для не возможности восстановления зашифрованных файлов а именно удаленных после шифрования. Конечно в таком случае не в коем роде не соглашаться с отключением. Выглядит примерно так:

- Здесь самое интересное, как растет сумма на кошельке мошенников. Bitcoin wallet:

- понаблюдайте заходя хотя бы раз в день на сколько выросла прибыль мошенников и вы удивитесь поверьте! Это обычный Wallet Bitcoin сервис в котором любой желающий может за регистрировать себе кошелек, нет не чего страшного если вы посмотрите статистику пополнения кошелька.

- WannaCry 1.0 распространялся при помощи спама и сайтов. Версия 2.0 идентична первой версии но в нее добавили червя который распространялса самостоятельно попадая на компьютеры жертвы через протокол.

- Microsoft предлагает установить пакеты обновлений для пользователей старых операционных систем:

- На официальном блоге Kaspersky более подробней расписан процесс и есть несколько дополнений которые вы можете узнать, правда на английском языке.

- Дополнилось статьей support kaspersky от 15 май 2017г:

- Так же вы можете просмотреть интерактивную карту кибер угроз и узнать распространение вируса в реальном времени:

- Еще карта но именно по вирусу WannaCry2.0 распространение вируса в реальном времени(если карта после перехода не заработала обновите страницу):

- Независимая лаборатория обнаружила 596 образцов WannaCrypt. Список хэшей SHA256:

- От себя добавлю так как использую защиту от Comodo is 10 и в довесок а также но лучший антивирус это вы сами. Как говориться береженого бог бережет а защита у меня такая потому что по мере работы мне приходится выполнять различные задачи в которых есть место просочиться вирусным атакам назовем их так.

- Отключите протокол SMB1 на время пока не установите обновления защиты или если он вам не нужен совсем с помощью командной строки, запускаете cmd от имени админстратора системы и с помощью dism отключаем протокол, команда:

- А также другие методы включения и отключения протокола SMBv1,2,3 на официальном сайте Microsoft.

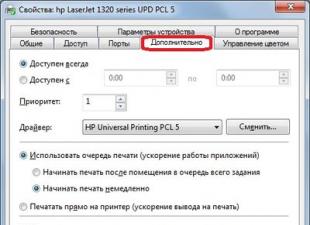

- В графическом интерфейсе отключения протокола можно сделать так: Панель управления> Установка и удаление программ(Удаление или изменение программы)> Включение или отключение компонентов Windows> далее картинка ниже.

Как проявляет себя Wanna ?

Вирус шифрует файлы со следующими расширениями:

Bitcoin кошельки мошенников.

Корпорация Microsoft на борьбе с Wanna:

Windows Server 2003 SP2 x64

Windows Server 2003 SP2 x86

Windows XP SP2 x64

Windows XP SP3 x86

Windows XP Embedded SP3 x86

Windows 8 x86

Windows 8 x64

Перейти на официальный blogs.technet.microsoft

Что говорит Kaspersky ?

Securelist .

.

Intel malwaretech карта по вирусу WannaCry 2.0:

Видео Comodo Firewall 10 vs WannaCry Ransomware о технологии защиты:

официальный сайт.

596 вариантов WannaCry

От автора:

dism /online /norestart /disable-feature /featurename:SMB1Protocol

Вирус WannaCry «прогремел» на весь мир 12 мая, в этот день о заражении своих сетей заявили ряд медицинских учреждений в Великобритании, Испанская телекоммуникационная компания и МВД России сообщили об отражении хакерской атаки.

WannaCry (в простонародье его уже успели прозвать Вона край) относится к разряду вирусов шифровальщиков (крипторов), который при попадании на ПК шифрует пользовательские файлы криптостойким алгоритмом, впоследствии – чтение этих файлов становится невозможным.

На данный момент, известны следующие популярные расширения файлов, подвергающиеся шифрованию WannaCry:

- Популярные файлы Microsoft Office (.xlsx, .xls, .docx, .doc).

- Файлы архивов и медиа (.mp4, .mkv, .mp3, .wav, .swf, .mpeg, .avi, .mov, .mp4, .3gp, .mkv, .flv, .wma, .mid, .djvu, .png, .jpg, .jpeg, .iso, .zip, .rar).

WannaCry — как распространяется вирус

Ранее, мы упоминали об этом способе распространения вирусов в статье о , так что – ничего нового.

На почтовый ящик пользователя приходит письмо с «безобидным» вложением – это может быть картинка, видео, песня, но вместо стандартного расширения для этих форматов, вложение будет иметь расширение исполняемого файла – exe. При открытии и запуске такого файла происходит «инфицирование» системы и через уязвимость в OS Windows загружается непосредственно вирус, шифрующий пользовательские данные.

Возможно, это не единственный метод распространения WannaCry – стать жертвой вы можете при скачивании «инфицированных» файлов в социальных сетях, торрент-трекерах и других сайтов.

WannaCry – как защититься от вируса шифровальщика

1. Установить патч для Microsoft Windows. 14 Мая компания Microsoft выпустила экстренный патч для следующих версий – Vista, 7, 8.1, 10, Windows Server. Установить данный патч можно просто запустив обновление системы, через службу обновлений Windows.

2. Использование антивирусного ПО с актуальными базами данных. Известные разработчики защитного ПО, такие, как Касперский, Dr.Web, уже выпустили обновление для своих продуктов содержащие информацию о WannaCry, тем самым обезопасив своих пользователей.

3. Сохранить важные данные на отдельный носитель. Если ваш компьютер еще не подает , вы можете сохранить наиболее важные файлы на отдельный носитель (flash-накопитель, диск). При таком подходе, даже став жертвой – вы сохраните наиболее ценные файлы от шифрования.

На данный момент – это все известные эффективные способы защиты от WannaCry.

WannaCry дешифратор, где скачать и возможно ли удалить вирус?

Вирусы шифровальщики относятся к разряду самых «противных» вирусов, т.к. в большинстве случаев, файлы пользователя шифруются 128bit’ным или 256bit’ным ключом. Самое страшное, в каждом случае — ключ уникален и на расшифровку каждого требуются огромные вычислительные мощности, что делает практически невозможным лечение «рядовых» пользователей.

Но, как же быть, если вы стали жертвой WannaCry и нужен дешифратор?

1. Обратитесь на форум поддержки Лаборатории Касперского — https://forum.kaspersky.com/ с описанием проблемы. На форуме работают, как представители компании, так и волонтеры, активно помогающие в решении проблем.

2. Как и в случае с известным шифровальщиком CryptXXX – было найдено универсальное решение для дешифрования файлов, подвергшихся кодированию. С момента обнаружения WannaCry прошло не более недели и специалисты из антивирусных лабораторий еще не успели найти такое решение для него.

3. Кардинальным решением будет — полное удаление OS с компьютера с последующей чистой установкой новой. При таком раскладе – все пользовательские файлы и данные полностью теряются, вместе с удалением WannaCry.

КАК ОБЕЗОПАСИТЬ СЕБЯ ОТ НОВОГО ВИРУСА WannaCry May 13th, 2017

КАК ОБЕЗОПАСИТЬ СЕБЯ ОТ НОВОГО ВИРУСА WannaCry

Ведется массовая атака криптором Wana decrypt0r 2.0 (WannaCry)

Пострадало уже дохрена кого по всему миру, от простых пользователей до крупных компаний, поэтому этот пост важен для ВСЕХ. Сделайте репост этой записи.

Вирус распространяется через 445 порт. Подвержены опасности компьютеры, напрямую подключенные к интернету (без NAT/firewall), также есть случаи заражения через UPnP конечных компьютеров (пользователь заходит на зараженный сайт/скачивает вирус, тот пробрасывает 445 порт на этот компьютер, заражает компьютер, затем распространяется тем же методом по локальной сети).

КАК ОБЕЗОПАСИТЬ СЕБЯ простому пользователю:

Первое что нужно сделать - скачать патчи с сайта Microsoft закрывающее дыру:

Ссылка на обновления Microsoft (MS17-010) от уязвимостей, эксплуатируемых Wana Decrypt0r

● Все версии Windows https://technet.microsoft.com/en-us/library/security/ms17-010.aspx

Уязвимость так-же можно закрыть, полностью отключив поддержку SMBv1. Для этого достаточно выполнить следующую команду в командной строке (cmd) запущенной от имени Администратора:

dism /online /norestart /disable-feature /featurename:SMB1Protocol

Ссылка на форум касперского с нужной информацией:

https://forum.kasperskyclub.ru/index.php?s=c4c52a4d7a471462090727ce73e65b24&showtopic=55543&page=1

Что делать если я уже заражен:

(Некоторая информация взята со сторонних сайтов)

Способ для Windows Vista, 7, 8, 8.1, 10 а также Windows Server 2008/2012/2016.

1. Скачайте патч MS17-010 для нужной Windows

https://technet.microsoft.com/en-us/library/security/ms17-010.aspx

2. Отключитесь от интернета.

3. Откройте командную строку (cmd) от имени администратора.

3.1 Пуск => В поиске вбиваете cmd => Нажимаете правой кнопкой мыши => Запуск от имени администратора

4. Вписываете эту команду в командную строку:

netsh advfirewall firewall addrule dir=in action= blockprotocol=tcp localport=445 name="Block_TCP-445"

4.1 Нажимаете Enter => Должно показать OK.

5. Заходите в безопасный режим

5.1 Во время загрузки и появления окна BIOS-a нажмите F8, после чего в списке выберите "Безопасный режим"

6. Найдите и удалите папку вируса

6.1 Для этого нажмите на любой ярлык вируса правой кнопкой мыши, выберите "Расположение файла", и удалите корневую папку.

7. Перезагрузите компьютер.

8. Зайдите в обычный режим, и запустите устанавливаться патч MS17-010

8.1 Во время установки подключитесь к интернету.

Вот и всё. У меня и моих друзей всё заработало.

Просьба не удалять зашифрованные файлы (т.е. с расширением.wncry), т.к. люди из Касперского выпускают разные декрипторы на этой странице: http://support.kaspersky.com/viruses/utility ; возможно скоро выйдет декриптор.wncry

Лично я воспользовался программой Shadow Explorer, и восстановил некоторые файлы.

В интернете находятся интересные подробности по данному инциденту:

Появился набор эксплоитов FuzzBunch, который группа хакеров Shadow Brokers украла у Equation Group, хакеров из Агенства Нац. Безопасности США. Microsoft потихому прикрыла дырки обновлением MS 17-010, возможно самым важным обновлением за последние десять лет.

Делайте бэкапы, недоступные через сеть или интернет простыми способами!

WannaCry вирус — это программа-вымогатель, которая использует EternalBlue эксплойт для заражения компьютеров, работающих под управлением операционной системы Microsoft Windows. Вымогатель также известен как WannaCrypt0r , WannaCryptor , WCry , и Wana Decrypt0r . Как только он попадает на целевой компьютер, он быстро шифрует все файлы и помечает их одним из следующих расширений: .wcry , .wncryt и .wncry .

Вирус делает данные бесполезными с помощью сильного шифрования, меняет обои для рабочего стола, создает записку о выкупе “Please Read Me!.txt” а затем запускает окно программы под названием “WannaDecrypt0r”, которое сообщает, что файлы на компьютере были зашифрованы. Вредоносная программа призывает жертву выплатить выкуп в размере от $300 до $600 в биткоинах и обещает удалить все файлы, если жертва не заплатит деньги в течении 7 дней.

Вредоносная программа удаляет теневые копии, чтобы предотвратить восстановление зашифрованных данных. Кроме того, вымогатель действует как червь, потому что как только он попадает на целевой компьютер, он начинает искать другие компьютеры, которые можно заразить.

Несмотря на то, что вирус обещает восстановить ваши файлы после оплаты, нет оснований доверять преступникам. Команда сайт рекомендует удалять вымогатели в безопасном режиме с помощью драйверов сети, используя программы защиты от вредоносных программ, такие как .

Киберпреступники использовали этого вымогателя в массовой кибер-атаке, которая была запущена в пятницу, 12 мая 2017 года. Согласно последним сообщениям, злоумышленная атака успешно затронула больше 230 000 компьютеров в более чем 150 странах.

Воздействие кибератаки ужасно, так как вирус нацелен на организации из разных секторов, здравоохранение, похоже, страдает больше всего. Из-за нападения были приостановлены различные больничные услуги, например, были отменены сотни операций. Согласно сообщениям, первыми крупными компаниями, пострадавшими от этого выкупа, были Telefonica, Gas Natural и Iberdrola.

Некоторые из затронутых компаний имели резервные копии данных, в то время как другие сталкивались с трагическими последствиями. Без исключения, всем жертвам рекомендуется как можно скорее удалить WannaCry, так как это может помочь предотвратить дальнейшее распространение вымогателя.

WannaCry распространяется, используя EternalBlue эксплойт

Основной вектор заражения WannaCry вымогателя — это эксплойт EternalBlue, который является кибер-шпионом, украденным из Агентства национальной безопасности США (NSA) и опубликованным онлайн группой хакеров, известной как Shadow Brokers.

Атака EternalBlue нацелена на Windows CVE-2017-0145 уязвимость в Microsoft протоколе SMB (Server Message Block). Уязвимость уже исправлена, сообщается в бюллетене по безопасности Microsoft MS17-010 (выпущенном 14 мая 2017 г.). Эксплойт-код, используемый исполнителями, предназначался для заражения устаревших систем Windows 7 и Windows Server 2008, но, по сообщениям, пользователи Windows 10 не могут быть затронуты этим вирусом.

Вредоносная программа обычно поступает в виде трояна-дроппера, содержащего набор эксплойтов и самого вымогателя. Затем дроппер пытается подключиться к одному из удаленных серверов, чтобы загрузить вымогателя на компьютер. Последние версии WannaCry распространяются через girlfriendbeautiful[.]ga/ hotgirljapan.jpg?i =1 в регионе APAC. Вымогатель может затронуть любого, кто не обладает знаниями о распространении вымогателей, поэтому мы рекомендуем прочитать это руководство по предотвращению WannaCry вымогателя, подготовленное нашими специалистами:

- Установите системное обновление безопасности MS17-010, недавно выпущенное Microsoft, оно устранит уязвимость, которую использует вымогатель. Обновления были выпущены исключительно для старых ОС, таких как Windows XP или Windows 2003.

- Следите за обновлениями остальных компьютерных программ.

- Установитенадежное антивирусное средство для защиты вашего компьютера от незаконных попыток заразить вашу систему вредоносными программами.

- Никогда не открывайте электронные письма, которые приходят от незнакомцев или компаний, с которыми у вас нет бизнеса.

- Отключите SMBv1, используя инструкции, предоставленные Microsoft.

Исследователь демонстрирует скриншоты, сделанные во время WannaCry атаки. Вы можете видеть Wanna Decrypt0r окно также, как и изображение, установленное WannaCry в качестве фона рабочего стола после заражения системы и шифрования всех файлов на ней.

Исследователь демонстрирует скриншоты, сделанные во время WannaCry атаки. Вы можете видеть Wanna Decrypt0r окно также, как и изображение, установленное WannaCry в качестве фона рабочего стола после заражения системы и шифрования всех файлов на ней.  Метод 1. (Безопасный режим)

Метод 1. (Безопасный режим)

Выберите "Safe Mode with Networking"  Метод 1. (Безопасный режим)

Метод 1. (Безопасный режим)

Выберите "Enable Safe Mode with Networking"

Выберите "Safe Mode with Command Prompt"  Метод 2. (Системное восстановление)

Метод 2. (Системное восстановление)

Выберите "Enable Safe Mode with Command Prompt"  Метод 2. (Системное восстановление)

Метод 2. (Системное восстановление)

Введите "cd restore" без кавычек и нажмите "Enter"  Метод 2. (Системное восстановление)

Метод 2. (Системное восстановление)

Введите "rstrui.exe" без кавычек и нажмите "Enter"  Метод 2. (Системное восстановление)

Метод 2. (Системное восстановление)

В появившемся окне "System Restore" выберите "Next"  Метод 2. (Системное восстановление)

Метод 2. (Системное восстановление)

Выберите Вашу точку восстановления и щелкните "Next"  Метод 2. (Системное восстановление)

Метод 2. (Системное восстановление)

Щелкните "Yes" и начните восстановление системы ⇦ ⇨

Слайд 1 из 10

Версии WannaCry

Вирус использует криптографический шифр AES-128 для надежной блокировки файлов, добавляет файл расширение.wcry к их именам и просит передать 0,1 биткойн в предоставленный виртуальный кошелек. Первоначально вредоносное ПО распространялось через спам письма электронной почты; Однако, конкретно этот вирус не принес много доходов для его разработчиков. Несмотря на то, что файлы, зашифрованные этим вымогателем, оказались невосстанавливаемыми без ключа дешифрования, разработчики решили обновить вредоносную программу.

Вирус-вымогатель WannaCrypt0r . Это еще одно название обновленной версии вымогателя. Новая версия выбирает уязвимости Windows как основной вектор атаки и зашифровывает все файлы, хранящиеся в системе за считанные секунды. Зараженные файлы могут быть распознаны через расширения, добавленные к имени файла сразу после оригинального имени файла — .wncry, wncryt или.wcry.

Невозможно восстановить поврежденные данные без резервных копий или закрытого ключа, созданного во время процесса шифрования данных. Обычно вирус требует $300, хотя он повышает цену выкупа $600, если жертва не заплатит деньги в течение трех дней.

Вирус-вымогательWannaDecrypt0r . WannaDecrypt0r — это программа, которую вирус запускает после успешного проникновения в целевую систему. Исследователи уже заметили версии Wanna Decryptor 1.0 и Wanna Decryptor 2.0, приближающиеся к жертвам.

Вредоносная программа отображает часы с обратным отсчетом, показывающие, сколько времени осталось, чтобы заплатить выкуп до тех пор, пока цена его не достигнет максимума, а также идентичные часы обратного отсчета, показывающие, сколько времени осталось до тех пор, пока вирус не удалит все данные с компьютера. Эта версия потрясла виртуальное сообщество 12 мая 2017 года, хотя спустя несколько дней его остановил исследователь безопасности, который носит имя MalwareTech.

top-chargeback.ru Компьютерный портал - Заряд.

top-chargeback.ru Компьютерный портал - Заряд.